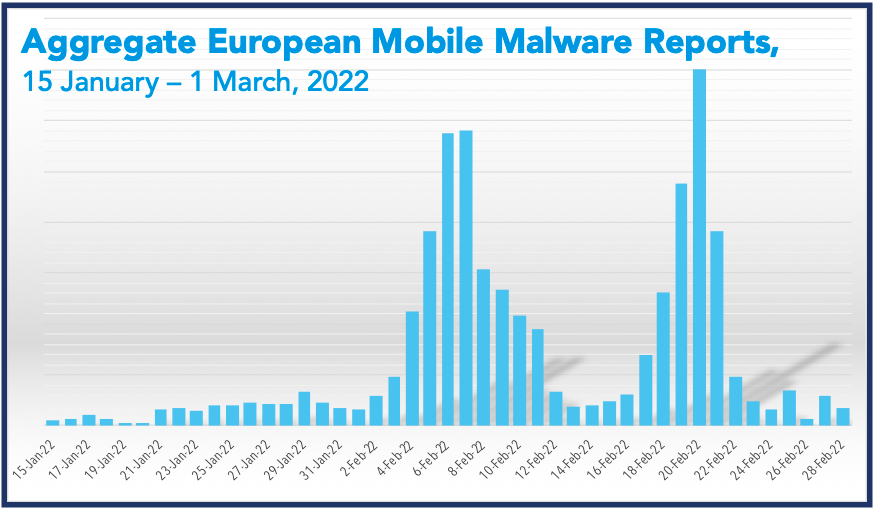

2月上旬から、プルーフポイントのリサーチャーは、ヨーロッパにおけるモバイル端末向けマルウェア配信の試行回数が500%急増したことを検出しました。これは、過去数年にわたり、攻撃者がスミッシング(SMS/テキストベースのフィッシング)やモバイル端末へのマルウェア送信の試みを強化し、モバイルメッセージングの不正使用が着実に増加していることを確認した傾向と一致するものです。2021年だけでも、世界中で数種類のモバイルマルウェアが検出されました。2021年末には数量が激減しましたが、2022年には復活しています。

図1:モバイルマルウェアの報告は、2022年2月に著しく急増している

今日のモバイル端末向けマルウェアは、単に認証情報を盗むだけでなく、様々な機能を備えています。最近検出されたマルウェアは、電話や電話以外の音声・映像の録音、位置情報の追跡、コンテンツやデータの破壊・消去などの機能を備えています。

ここでは、ユーザーが直面する最も一般的なモバイル端末向けマルウェアについて、簡単な対策をご紹介します。

Android vs Apple

モバイルマルウェアの多くは、現在でもアプリストアからダウンロードされています。しかし、ここ1年ほどの間に、SMS/モバイルメッセージングを配信メカニズムとして使用するキャンペーンが増加しています。スマートフォンの2大プラットフォームであるApple iOSとAndroidのうち、Androidがサイバー犯罪者のターゲットとしてはるかに人気があります。

それは、AppleのApp Storeは品質管理が厳しいためです。そしてiOSは、サードパーティのアプリケーションストアからアプリケーションをインストールしたり、デバイスに直接ダウンロードしたりするサイドロードを許可していません。

良くも悪くも、Androidはよりオープンなアプローチを取っています。このプラットフォームは、複数のアプリストアに開かれています。また、ユーザーはインターネット上のどこからでも簡単にアプリをサイドロードすることができます。この最後の特徴が、Android携帯がわずかな手順で危険にさらされることを知っている悪質業者にとって、このプラットフォームを人気のあるものにしているのです。

モバイルマルウェアの現状

モバイル端末向け不正プログラムも、その核心はデスクトップ端末向け不正プログラムと同じです。モバイル端末にインストールされた不正ソフトウェアは、攻撃者がシステムをコントロールできるようにし、機密情報やアカウント情報を盗み出す可能性があります。モバイル端末向け不正プログラムとの違いは、主に配信の仕組みとソーシャルエンジニアリング戦略です。

しかしそれが変わりつつあります。モバイル端末向けの不正プログラムが高度化するにつれ、新しい種類のデータが盗まれ、その影響はさらに拡大する可能性があります。これには以下が含まれます。

- 電話および電話以外の会話の記録

- 端末の音声・映像の録音

- コンテンツおよびデータの破壊または消去

フィッシングやスミッシングのリンクは、ユーザーを騙して、ほぼリアルタイムで偽のログインページに認証情報を入力させようとするものです。これに対し、モバイルバンキング向け不正プログラムは、ユーザが金融関連アプリを起動するまで待機します。そして、その時点でマルウェアが介入し、認証情報または情報を盗み出すのです。この間、被害者は、デバイスにインストールされている本物のバンキング・アプリを安全に操作していると思い込んでいます。

一般的なモバイルマルウェア

モバイル端末向け不正プログラムは、特定の地域や言語に限定されるものではありません。

そのため、攻撃者は、様々な言語、地域、デバイスに対応したキャンペーンを展開します。

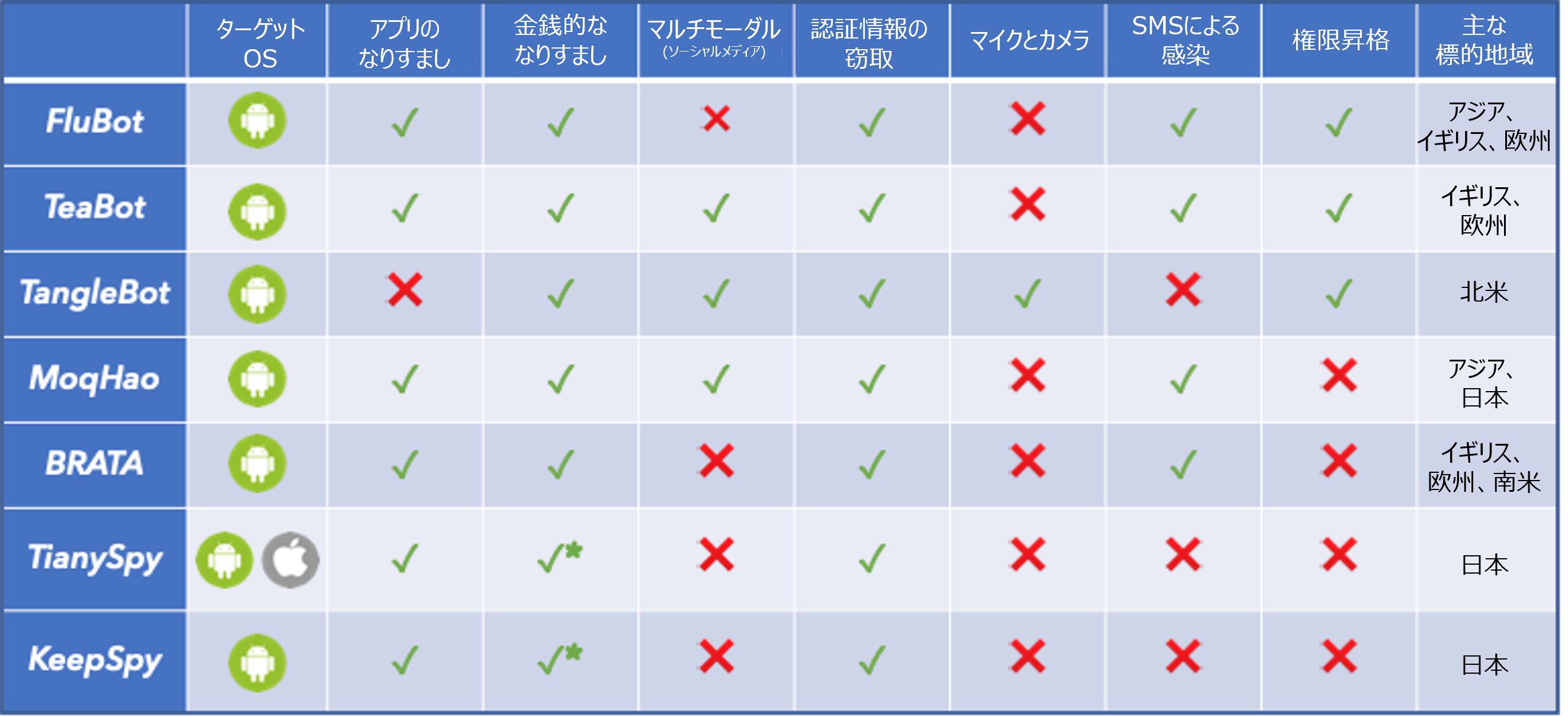

図2:モバイル端末向け不正プログラムの種類、機能、および地域的な広がりに関するマトリクス

プルーフポイント社のCloudmark Mobile 脅威リサーチでは、世界中の地域から攻撃が発生し、多くの攻撃ベクトルを使って標的のデバイスにマルウェアを送り込んでいることが確認されています。これらの攻撃は世界中のユーザに影響を与え、その範囲と能力は時間とともに増大しています。以下では、SMSを脅威のベクトルとして利用する著名なマルウェアファミリーのいくつかを紹介します。

FluBot

この洗練されたワーム型マルウェアは、2020年11月に初めて観測しました。最初の検出はスペインで、その後、英国やドイツなど他の国にも広がりました。

その後、オーストラリア、ニュージーランド、スペイン、オーストリア、スイスなどでも報告されています。

FluBotは、感染した端末の連絡先リストやアドレス帳にアクセスし、その情報をコマンド&コントロール(C&C)サーバーに送り返すことで感染を拡大させます。C&Cサーバーは、デバイスに対し、リスト上の番号に新たな感染メッセージを送信するよう指示します。

FluBotは自己増殖する以外にも、以下のようなことができます。

- インターネットへのアクセス

- メッセージの閲覧・送信

- 通知の閲覧

- 音声通話

- インストールされている他のアプリケーションの削除

標的とするアプリが使用されると、FluBotは銀行や証券会社などからユーザー名やパスワードを盗むための画面をオーバーレイ表示します。

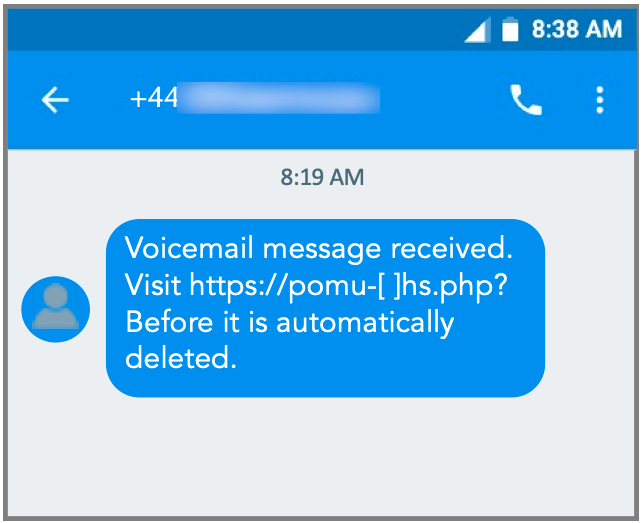

図3:FluBotの配布に使用された偽のボイスメール・メッセージ

TeaBot

イタリアで最初に観測されたTeaBotは、認証情報やメッセージを盗むだけでなく、感染したデバイスの画面の内容を攻撃者にストリーミングすることができる多機能なトロイの木馬です。60以上のヨーロッパの銀行のアプリを通じて認証情報を盗むようにあらかじめ設定されており、複数の言語をサポートしています。スペインとドイツの金融機関を標的としています。

TeaBot は、FluBot と同様の SMS メッセージを使って拡散します。TeaBotは、キーロギングを多用し、Google Authenticatorのコードを傍受することができます。この2つの機能により、アカウントを侵害し、被害者から資金を盗むための強力なツールとなっています。

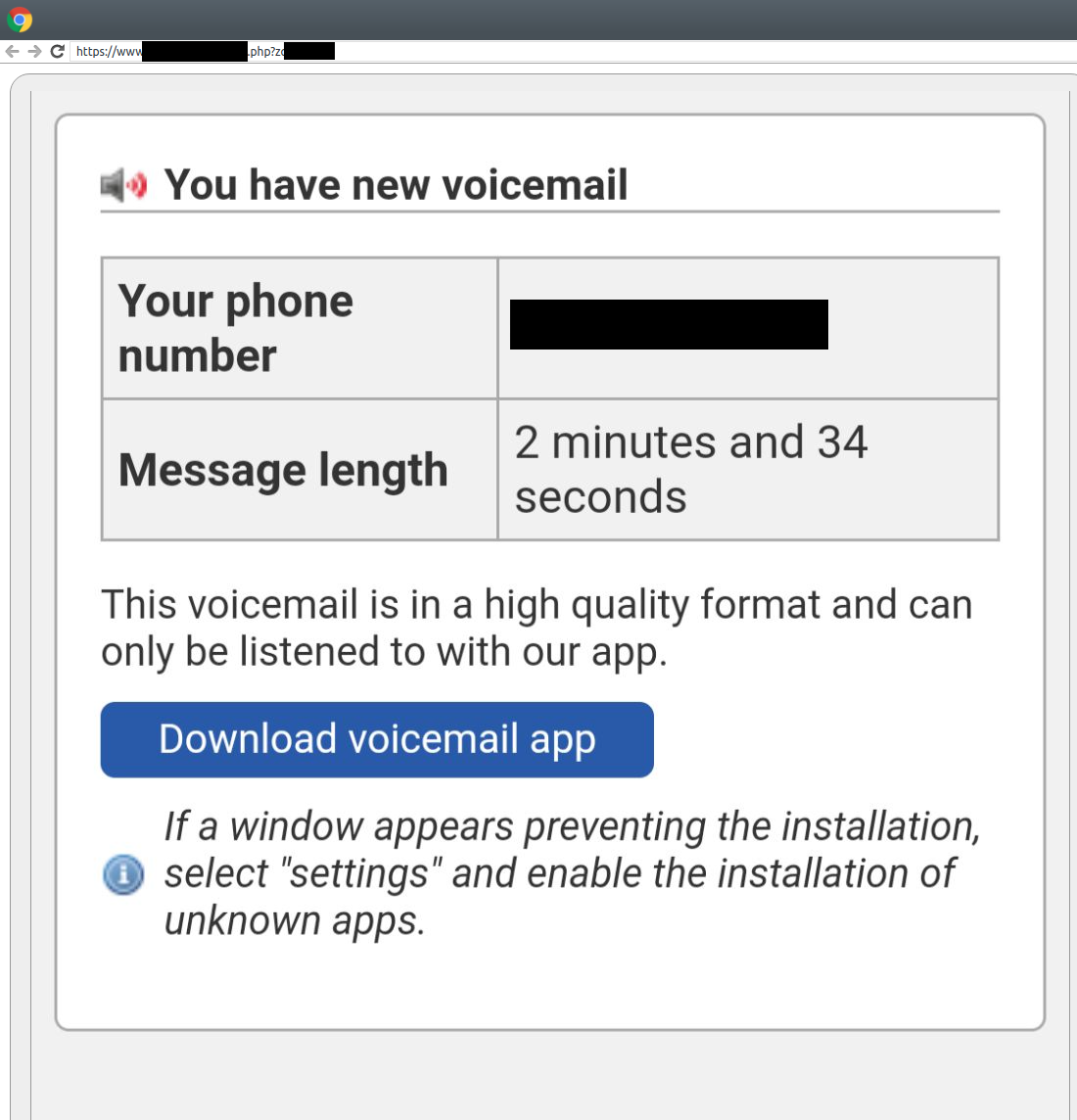

図4:TeaBotの配布に使用された不正なボイスメールのダウンロードページ

TangleBot

2021年にProofpointとCloudmarkの研究者によって発見されたTangleBotは、強力ですが検知が難しいマルウェアで、主に偽のパッケージ配送通知によって拡散します。TangleBotは、もともと北米で検出され、最近ではトルコで出現しています。

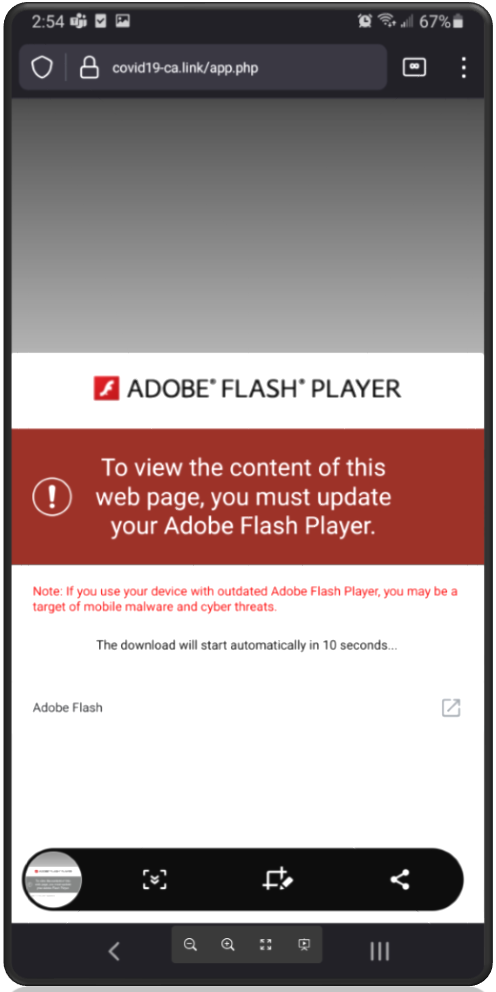

現在、このマルウェアは、TangleBotとFluBotに関連する攻撃者の協力によって拡散している可能性があります。どちらの場合も、マルウェアは、類似した配布方法、ランディングページ、言語、SMSによる誘い文句を使用しています。TangleBotが使用することが知られている魅力的な誘い文句の1つは、ソフトウェアの更新通知です。

図5:TangleBotの配布に利用されたAdobe Flashの不正なアップデートページ

このような最近の報告でも、TangleBotによる攻撃はまだ数は少ないです。しかし、もし普及すれば、その危険性は相当なものになる可能性があります。TangleBotは、デバイスを制御し、他のモバイルアプリをオーバーレイする能力に加えて、カメラと音声の傍受機能を追加しています。

本ブログの執筆時点では、TangleBotがなぜこのように少量しか確認されていないのか、リサーチャーとしては理由が不明です。マルウェアは悪意のある開発者によって作成され、実際に攻撃を行う他の犯罪者にライセンス供与されることがよくあります。もしかすると、最初の検出は、潜在的な購入者にマルウェアの有効性を示すためのテスト段階の一部だったのかもしれません。あるいは、より不吉なことに、将来的にさらに大規模なキャンペーンを行うための前哨戦である可能性もあります。

Moqhao

Moqhaoは、Roaming Mantisとして知られる中国に拠点を置く攻撃グループによって展開されるSMSベースのマルウェアです。日本、中国、インド、ロシア、そして最近ではフランスとドイツなど、複数の国で検出されています。これらの攻撃は多言語で行われ、ウェブサイトのランディングページはターゲットの受信者の言語で作成されます。Moqhaoは、スパイ行為や情報流出の機能を持つ、機能的なリモートアクセストロイジャンです。デバイスの通信を監視し、攻撃者にデバイスへのリモートアクセスを許可することができます。

BRATA

このモバイルバンキングマルウェアは、イタリアの銀行の顧客をターゲットに、SMSを利用して偽のセキュリティアプリをダウンロードさせるというものです。インストールされると、BRATA(Brazilian Remote Access Tool, Androidの略)は、電話画面の動作を記録し、アプリのオーバーレイを挿入して認証情報を盗み出します。BRATAは、ユーザーデータ(ユーザー名やパスワードなど)を盗んだり、多要素認証のパスコードを傍受したりすることができます。今年に入ってからは、GPS追跡機能やデータ窃取後に端末を消去する機能が追加されています。

TianySpy

日本のユーザーをターゲットにしたこのモバイルマルウェアは、被害者のモバイルネットワーク事業者からのメッセージになりすますことで拡散します。TianySpyは、iOSとAndroidの両方に感染することができ、異なるメカニズムではありますが、汎用性の高い攻撃ツールとなる珍しい特徴を持っています。

Android感染では、「KeepSpy」と呼ばれるマルウェアが追加でサイドロードされます。このステップにより、サイバー犯罪者は次のような能力を得ることができます。

- Wi-Fi設定の制御と監視

- 情報の窃取

- ウェブオーバーレイの実行

iOSユーザーの場合、攻撃のベクトルは異なります。侵害された構成プロファイルを使用して、デバイスの一意のデバイス識別子(UUID)を流出させるのです。攻撃者は、このUUIDを利用して、いわゆるプロビジョニング・プロファイルを経由してマルウェアを配布します。(プロビジョニング・プロファイルは、通常、開発者がリリース前にモバイルアプリをテストしたり、企業が従業員に社内アプリを配布するために使用されます)。

自分の身は自分で守る

モバイル端末向け不正プログラムの動きは速く、新しいプレイヤーや新しい機能が常に登場しています。同時に、攻撃者が使用するソーシャルエンジニアリングの手口も常に改良されています。しかし、多くのユーザは、モバイル端末向け不正プログラムがもたらす危険の大きさについて、まだ十分な知識を持っていません。

あなたのデバイスを守るために、リンクやURL、あらゆる種類のデータを要求する、予期しない、または要求されていないメッセージに注意してください。また、デスクトップやラップトップと同様に、信頼できる提供元のモバイル用ウイルス対策アプリケーションを使用することをお勧めします。Security.orgの最近の調査では、76%のユーザーがスマートフォンにウイルス対策アプリをインストールしていないことが判明しています。

最後に、スパム、スミッシング、マルウェアの疑いのある配信をスパム報告サービスに報告することを忘れないでください。お使いのメッセージングクライアントにスパム報告機能がある場合はそれを使用してください。

※本ブログの情報は、英語による原文「Mobile Malware is Surging in Europe: A Look at the Biggest Threats」の翻訳です。英語原文との間で内容の齟齬がある場合には、英語原文が優先します。