SMSを使ったフィッシング攻撃であるスミッシングが世界で急増しています。プルーフポイントの分析では、2020年第1四半期の終わりから2021年第1四半期の終わりまでに790%増加しました。Cloudmark は Cloudmark Global Threat Network (現在最も堅牢なモバイル/メール メッセージング脅威マトリックス) のデータを使って脅威を分析し、モバイル/メール メッセージとソーシャル エンジニアリングを活用して標的を騙すビットコインを狙った多段階に攻撃を展開するマルチモーダル攻撃を特定しました。ビットコインの価格は高騰し、より普及してきています。一方でビットコインは追跡や監視が困難なため、複雑な攻撃に活用されるようになってきました。

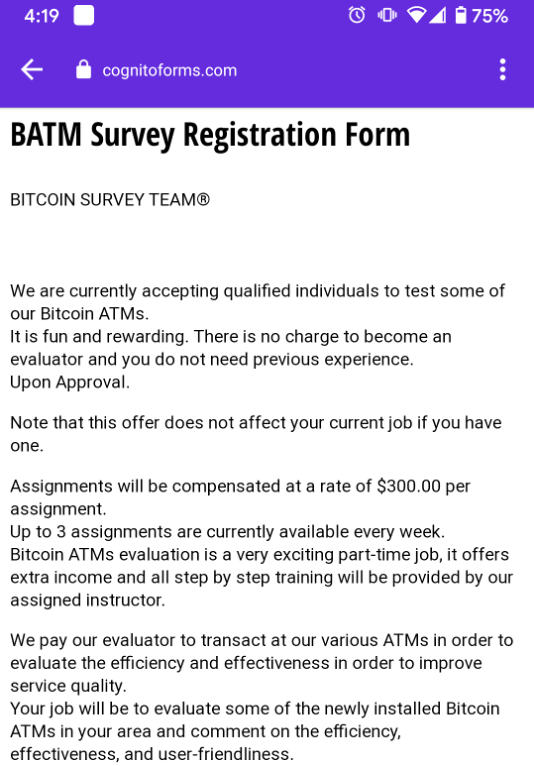

マルチモーダル攻撃は、複数の通信チャネルを使います。ここに示す例は、モバイルとメールを使った5段階攻撃です。ステージ1は、正規の仕事の応募フォームへのリンクを装ったダイレクト SMS メッセージです。新型コロナウイルスの影響によって収入が減り、新しく副業を始めてみようかと考える人が増えています。このメッセージは、新規に導入されたビットコインの ATM を評価しテストする仕事を数百ドルの報酬で請け負わないか、と勧誘しています。この段階で詐欺師には、標的となる人の電話番号が分かっています。

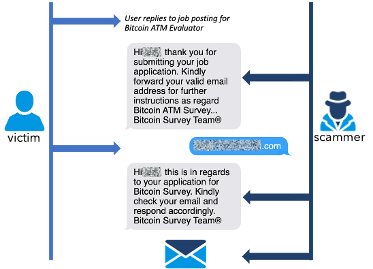

標的が応募フォームを記入するとステージ2が始まります。詐欺師はテキスト メッセージを送って標的のメールアドレスを確認します。そうすることで詐欺師は標的の電話番号、名前、メールアドレスを取得します。

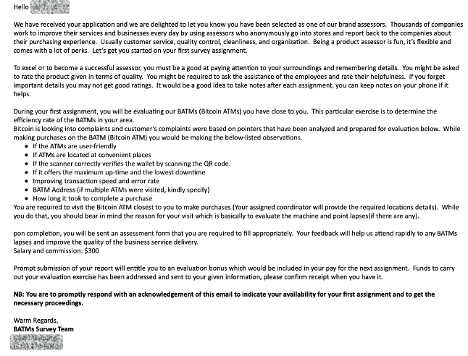

ステージ3では、ビットコイン ATM での評価とテストの方法をメールで連絡します。このメールでは、ビットコイン ATM をテストするためビットコインを送金する必要がある (詐欺師はこれを購入と呼んでいます) ことが記載されています。

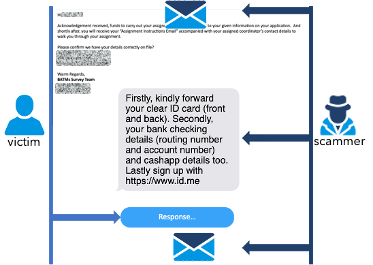

ステージ4では詐欺師はメールやモバイル チャネルで連絡を継続します。「仕事」の申し込みが完了すると、詐欺師は、最初のビットコイン ATM 作業の前に標的の銀行口座と個人情報の提供を求めます。そして合法的なサードパーティ サイトの「id.me」(国や州の機関でも使用されるサイト) で本人確認が行われます。

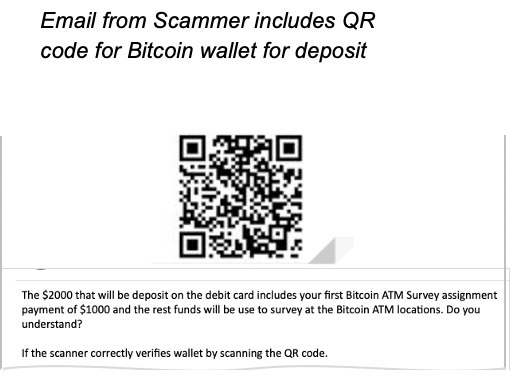

詐欺師は必要な情報が確認できると、ステージ5として、銀行口座にどのようにお金が入金されるかをメールで説明します。詐欺師は銀行口座に入金されるお金を使ってビットコイン ATM でビットコインを買い、彼らが指定するウォレットに送るよう標的に指示します。そのメールには送金先の詐欺師のビットコイン ウォレット アドレスの QR コードが書かれています。しかしこのステージで詐欺師から提供されるお金は詐欺小切手を使ったもので、銀行口座で決裁ができないものなのです。つまり被害者となる標的は自分のお金を送金していることになってしまうため、被害者は個人情報だけでなくお金まで騙し取られてしまうのです。

現在一般消費者はモバイル チャネルを信頼しており、私たちはこの信頼が損なわれないようにしなければならないため、この攻撃は大きな悪影響となります。複数のコミュニケーション チャネルが使われることで、標的はこのやり取りが正規のものだと勘違いしがちになり、騙されやすくなります。また詐欺師はマルチ モーダル攻撃を高度化して、検出システムでひっかかるパターンや言語を回避しようとしています。ここで説明した例では、詐欺師は標的と定期的にコミュニケーションし、最終的に個人情報とお金を騙し取ります。最近の調査では、成人の70%近くがスミッシング (モバイル チャネルを使ったフィッシング) をあまり理解していないことがわかっています。そのため消費者にスミッシング攻撃の脅威について情報提供することが、これまで以上に重要になっています。詐欺から身を守るには、不審な連絡や個人情報の要求には返信しないことがベストです。